Zdalne zarządzanie zaporą (firewall)

- Monitorowanie stanu zapory

- Zdalne sterowanie zaporą

- Kontrola ruchu sieciowego

- Natychmiastowe zapobieganie atakom

Zdalne zarządzanie zaporą (firewall)

Ochrona przed niepożądanymi działaniami osób trzecich i złośliwym oprogramowaniem jest w dzisiejszych czasach podstawą bezpiecznego poruszania się po sieci. Jednym z najważniejszych narzędzi, które w tym pomaga jest zapora sieciowa, czyli firewall.

Zdalne zarządzanie zaporą firewall jest kluczowym elementem zarządzania bezpieczeństwem sieciowym. Pozwala administratorom na konfigurowanie, monitorowanie i zarządzanie zaporą firewall z dowolnego miejsca, co jest istotne zwłaszcza w przypadku rozproszonych sieci lub infrastruktur chmurowych.

Zdalne zarządzanie zaporą firewall pozwala na:

Korzyści

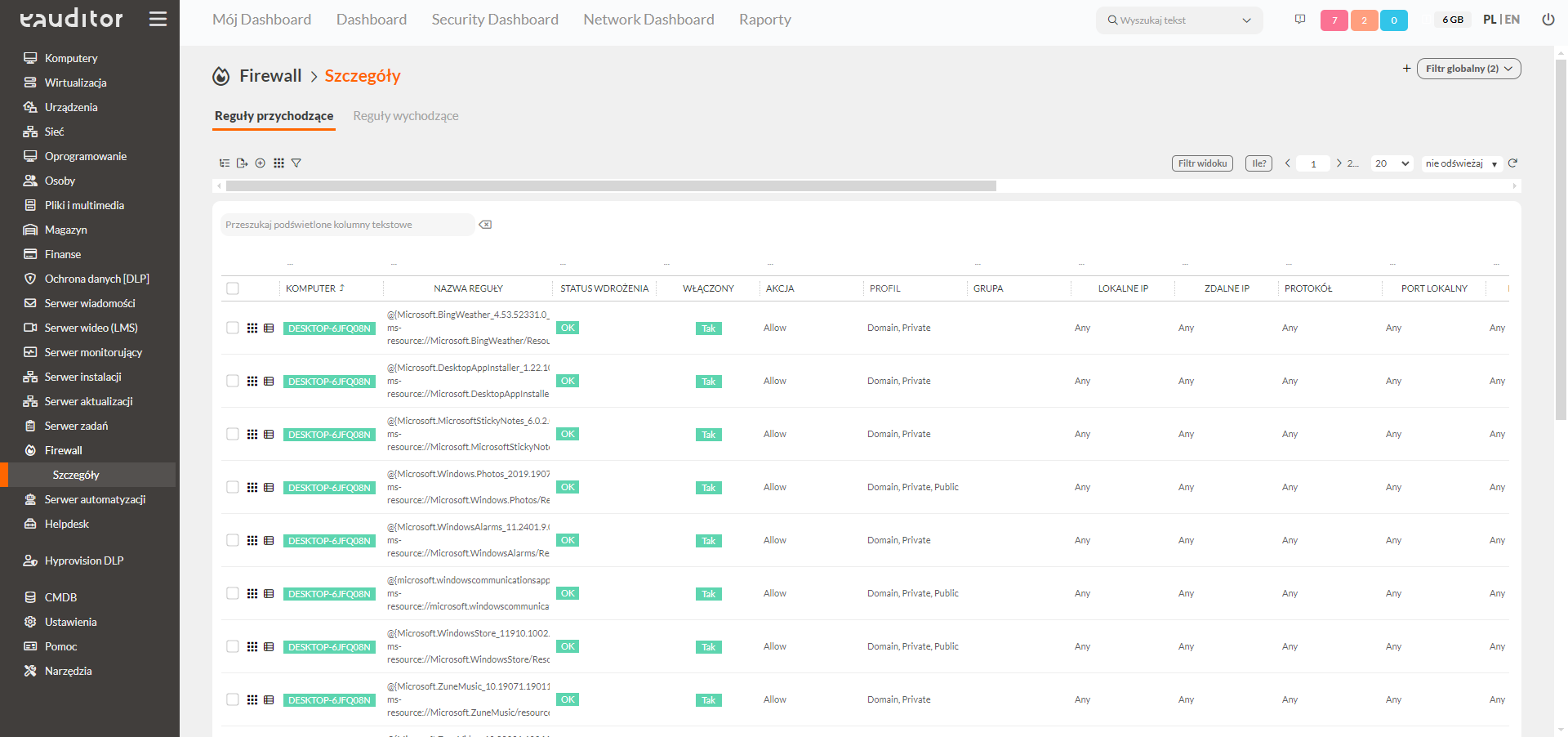

Monitorowanie stanu zapory

Zdalne zarządzanie zaporą firewall umożliwia administratorom monitorowanie stanu zapory w czasie rzeczywistym i szybką identyfikacje niepożądanych ruchów w sieci lokalnej. Łatwy dostęp w konsoli webowej pozwala na szybką reakcję z dowolnego miejsca i eliminację potencjalnych zagrożeń.

- informacja o statusie zapory

- informacje o aktywnych regułach

- status wdrożenia

- informacje o zastosowanych protokołach i portach

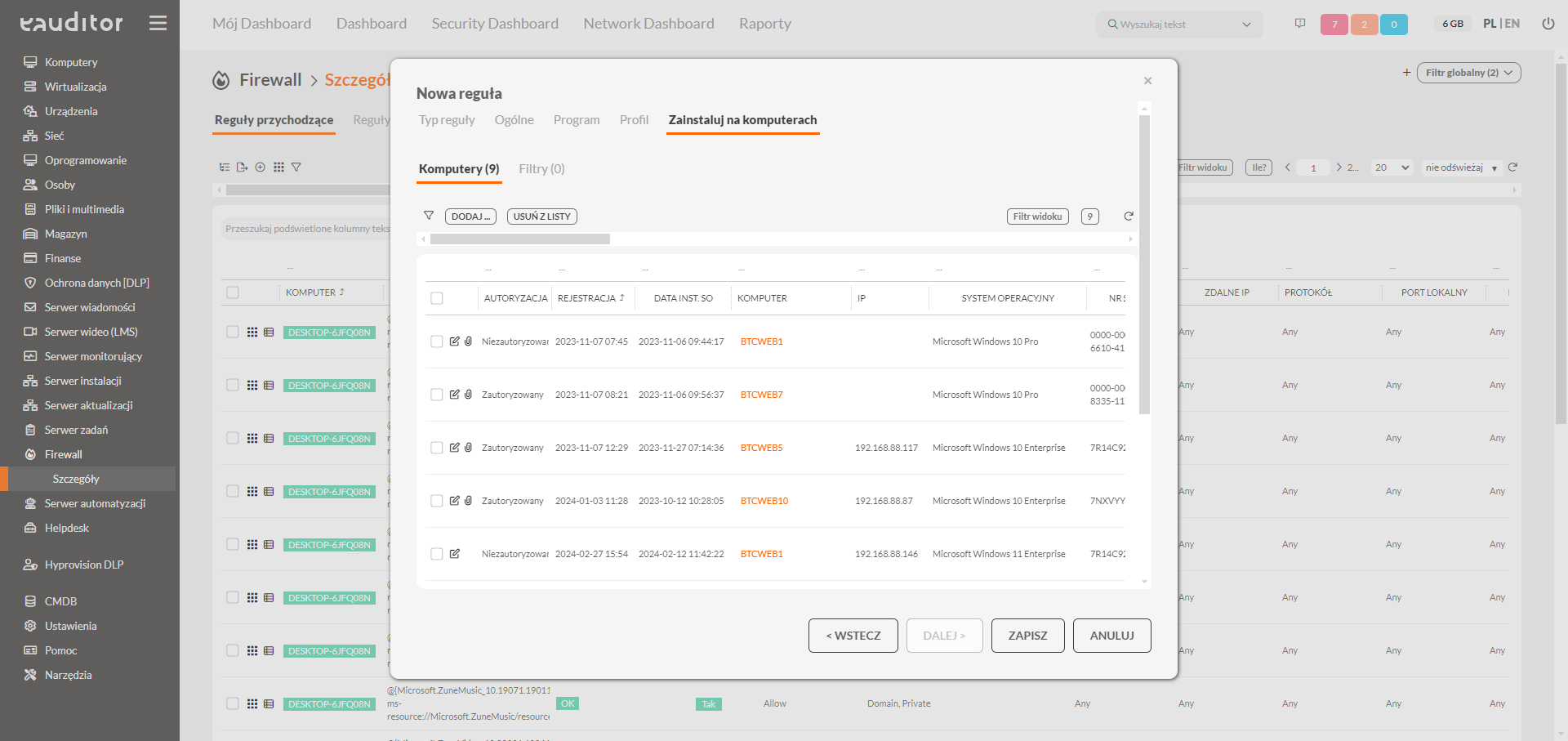

Zdalne sterowanie zaporą

Proces zdalnego zarządzania zaporą, umożliwia administratorom łatwą konfigurację zabezpieczeń sieci lokalnej na wielu urządzeniach z różnych lokalizacji. Dzięki temu możemy być pewni, że w razie potrzeby możemy szybko zareagować na potencjalne zagrożenia.

- możliwość definiowania grup komputerów dla zastosowanej reguły

- obsługa filtrów pozwalająca szybszy wybór urządzeń docelowych

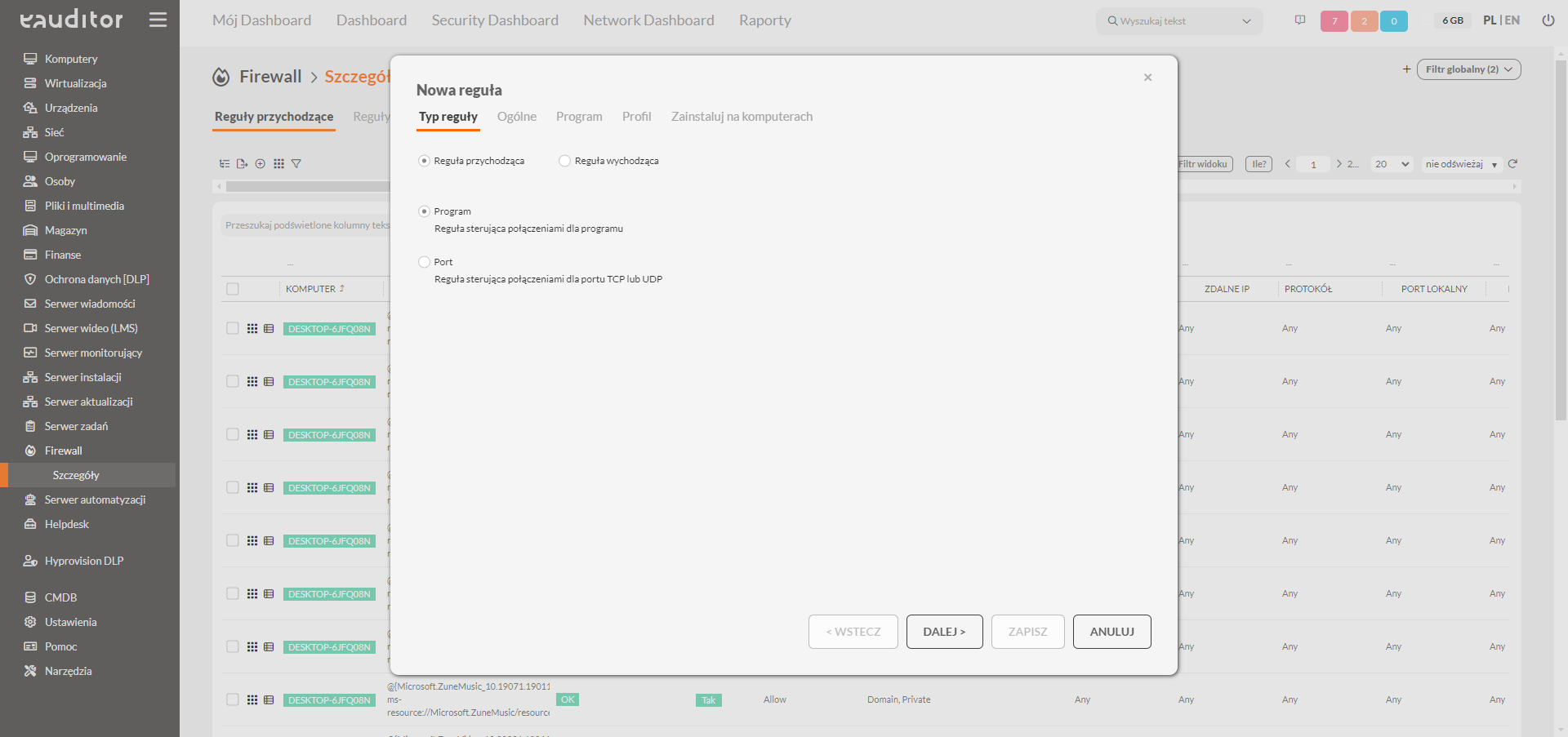

Definiowanie i zarządzanie złożonymi zasadami zapory

Punkt centralny z którego możemy definiować reguły zapory to kluczowy aspekt, który pozwala na zorganizowane monitorowanie i działanie wobec zagrożeń dla naszej sieci. Dzięki temu mamy większą kontrolę i wgląd na to jakie furtki w naszej infrastrukturze nadal pozostają otwarte dla niechcianych gości.

- definiowanie reguł przychodzących i wychodzących dla oprogramowania i portów

- definiowanie nazw oraz opisów reguł

- zarządzanie stanem reguły

- możliwość definiowania reguł dla profilów sieci domenowych, prywatnych i publicznych

Szybkie identyfikowanie i reagowanie na potencjalne zagrożenia

Czas reakcji jaki mamy od wykrycia zagrożenia jest kluczowy, gdy chcemy minimalizować ryzyko. Dlatego właśnie centralne punkty które umożliwiają szybką i jednoczesną reakcje w całej infrastrukturze dobrze spełniają swoją funkcję w obszarze prewencji.

Kontrola ruchu sieciowego

W systemie eAuditor ta funkcjonalność odpowiada za zapewnienia bezpieczeństwa i wydajności sieci komputerowych. Obejmuje ona monitorowanie, zarządzanie i regulowanie przepływu danych w sieci w celu zapewnienia zgodności z politykami bezpieczeństwa oraz optymalizacji wydajności sieciowej. Skuteczna kontrola ruchu sieciowego wymaga zastosowania różnorodnych narzędzi i technik oraz ciągłego monitorowania i dostosowywania polityk bezpieczeństwa sieciowego do zmieniających się warunków i wymagań organizacji. Dzięki temu można zapewnić zarówno bezpieczeństwo, jak i efektywność działania sieci komputerowych.

Natychmiastowe zapobieganie atakom

Skuteczna strategia bezpieczeństwa sieciowego to nic innego jak natychmiastowe zapobieganie atakom. Obejmuje ono szybką reakcję na wykryte zagrożenia oraz natychmiastowe podjęcie działań w celu zatrzymania ataku lub minimalizacji jego skutków. Poprzez zastosowanie tych metod oraz ciągłe doskonalenie strategii bezpieczeństwa sieciowego, organizacje mogą zminimalizować ryzyko ataków oraz skutki ewentualnych incydentów bezpieczeństwa. Jednak ważne jest również ciągłe monitorowanie i analiza działań, aby dostosowywać strategię bezpieczeństwa do zmieniających się zagrożeń i środowiska sieciowego.