NIS2 #3: Kontrola używanych aplikacji

Jak podmioty oceniają konieczność wdrożenia dyrektywy?

NIS2 w pigułce

Wiele podmiotów zastanawia się, czy wdrożenie wymogów NIS2 jest naprawdę konieczne i jakie koszty oraz korzyści się z tym wiążą. Opinie są podzielone, a część przedsiębiorców ocenia to jako spore wyzwanie, zwłaszcza pod względem finansowym.

Jednak jedno jest pewne – brak działania może wiązać się z poważnymi konsekwencjami, zarówno prawnymi, jak i finansowymi.

Jak podmioty oceniają konieczność wprowadzenia wymogów NIS2?

Kluczowe wyzwania i perspektywy dla organizacji

Wielu przedsiębiorców wyraża wątpliwości co do tego, czy ich podmiot faktycznie potrzebuje tak zaawansowanych zabezpieczeń, jakie wymaga NIS2. Problemem, który najczęściej się pojawia, są koszty związane z wdrożeniem tych rozwiązań. W dobie ograniczonych budżetów IT, niektóre podmioty twierdzą, że nie mają wystarczających środków na inwestycje w cyberbezpieczeństwo.

Jednak warto pamiętać, że wdrożenie NIS2 nie jest jedynie kwestią formalną – to kluczowy krok w ochronie infrastruktury przed rosnącymi zagrożeniami cybernetycznymi. Brak odpowiednich zabezpieczeń może narazić podmiot na poważne ryzyko utraty danych, cyberataków oraz wysokich kar finansowych.

Jak spełnić wymagania NIS2 z eAuditor?

Kontrola używanych aplikacji

USE CASE

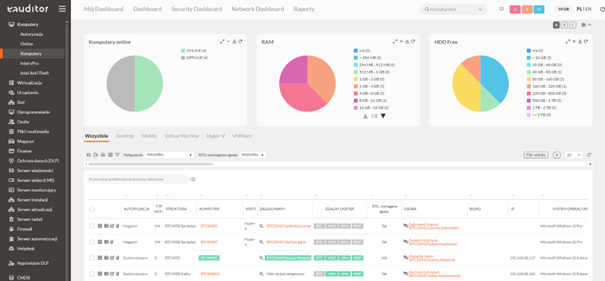

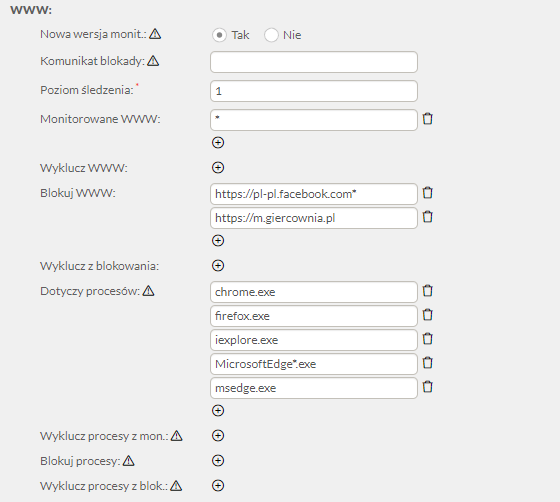

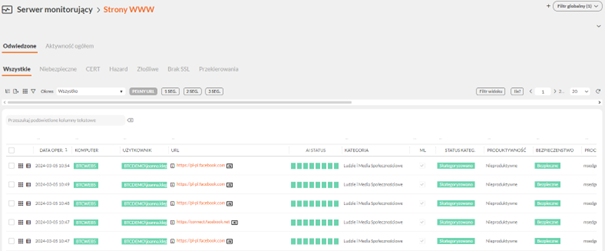

W związku z wdrożeniem przepisów dyrektywy NIS2 w jednostce konieczne stało się kontrolowanie jakich przeglądarek pracownicy używają do odwiedzania firmowej strony jednostki i pracy na konsoli webowej systemu biurowego.

Problemem stało się bowiem używanie przez pracowników do logowania przestarzałej konsoli webowej i niezabezpieczonej przeglądarki Internet explorer. Jednostka podjęła wiec działania uniemożliwiające takie operacje.

Była to reakcja na wymogi art. 21, nakazujące eliminację ryzyka wynikającego z nieautoryzowanego oprogramowania.

W tym celu jednostka postanowiła wdrożyć rozwiązanie eAuditor.

- Na komputerach zainstalowano agenta systemu.

- Na komputery rozesłano konfigurację agenta uwzgledniającą monitorowanie wwwW systemie ustawiono Konfigurację obejmującą monitorowanie wszystkich odwiedzanych stron, określając je jako „*”. Symbol w* systemie oznacza wszystko. Jednocześnie jako monitorowany wskazano proces Internet explorera.

Pozwoliło to Jednostce na monitorowanie i kontrolę używanych przeglądarek www do określonych celów. Od tego momentu bowiem użycie przeglądarki Internet explorer do otwarcia strony firmowej będzie zablokowane.

W powyższy sposób jednostka podniosła standardy bezpieczeństwa wpisując się w reguły dyrektywy NIS2.

Dowiedz się więcej o kontrolowaniu używanych aplikacji w systemie eAuditor – https://www.eauditor.eu/blokowanie-aplikacji/

NIS2 – Poznaj odpowiedzi na pytania

Sekcja Q&A

W związku z licznymi pytaniami dotyczącymi NIS2, przygotowaliśmy dla Ciebie kompleksową listę, w której odpowiadamy na najbardziej nurtujące kwestie związane z dyrektywą.

Pytanie 1: Czy wdrożenie NIS2 wymaga całkowitej przebudowy mojego systemu IT?

Nie, wdrożenie NIS2 nie zawsze wymaga gruntownej przebudowy systemu IT. W wielu przypadkach można dostosować istniejącą infrastrukturę poprzez wprowadzenie dodatkowych rozwiązań, takich jak zarządzanie ryzykiem, monitorowanie incydentów oraz zwiększenie zabezpieczeń. Narzędzia takie jak eAuditor pozwalają na szybkie dostosowanie systemów IT bez potrzeby całkowitej ich przebudowy, co pomaga efektywnie spełnić wymagania dyrektywy.

Pytanie 2: Jakie korzyści biznesowe przyniesie spełnienie wymogów NIS2?

Spełnienie wymogów NIS2 to nie tylko kwestia zgodności z przepisami, ale także inwestycja w przyszłość Twojego podmiotu. Korzyści biznesowe obejmują: lepszą ochronę danych i minimalizację ryzyka cyberataków, budowanie zaufania klientów, którzy oczekują, że ich dane będą odpowiednio chronione, zwiększenie konkurencyjności, ponieważ podmioty zgodne z NIS2 są postrzegane jako bardziej wiarygodne i profesjonalne, uniknięcie kar finansowych związanych z naruszeniami przepisów

Pytanie 3: Czy NIS2 wymaga stałego monitorowania bezpieczeństwa IT?

Tak, zgodnie z wymogami NIS2, podmioty muszą stałe monitorować swoje systemy IT, aby szybko wykrywać i reagować na incydenty bezpieczeństwa. Dyrektywa kładzie nacisk na proaktywne zarządzanie ryzykiem, co oznacza, że regularne monitorowanie, analizowanie zagrożeń oraz raportowanie incydentów jest niezbędne, aby zapewnić zgodność i ochronę przed cyberatakami.

Niezbędnik NIS2 – przydatne linki i zasoby

Chcesz dowiedzieć się więcej na temat NIS2 i przepisów, które mogą mieć wpływ na Twój podmiot? Zebraliśmy dla Ciebie najważniejsze materiały, które pomogą Ci lepiej zrozumieć nadchodzące zmiany.

- Dyrektywa Parlamentu Europejskiego i Rady UE 2022/2025: Przeczytaj oficjalny dokument NIS2

- Najnowsze informacje o NIS2 na portalu Biznes.gov.pl: Sprawdź, jakie obowiązki musisz spełnić

- Katalog systemów BTC, które pomogą Ci spełnić wymagania dyrektywy NIS2 – Przeczytaj – https://www.eauditor.eu/dyrektywa-nis2-odpowiedz-unii-europejskiej-na-rosnace-cyberzagrozenia/

- Ustawa o Krajowym Systemie Cyberbezpieczeństwa – https://isap.sejm.gov.pl/isap.nsf/download.xsp/WDU20180001560/U/D20181560Lj.pdf