5 wyzwań w dziedzinie bezpieczeństwa systemów IT

Dowiedz się, z jakimi niebezpieczeństwami mierzą się firmy w zakresie ochrony systemów IT

Bezpieczeństwo systemów IT w firmach

“System informatyczny jest bezpieczny, jeśli jego użytkownik może na nim “polegać”, a zainstalowane oprogramowanie działa zgodnie ze swoją specyfikacją.“– Simson Garfinkel, Gene Spafford Practical Unix and Internet Security

Współcześnie bezpieczeństwo informatyczne firm na całym świecie stało się priorytetem. W idealnej rzeczywistości IT, system informatyczny powinien być profesjonalnie zabezpieczony. Realne statystyki niestety obrazują co innego. W 2023 r. ataków hakerskich było więcej aż o 11% w porównaniu do zeszłego roku. Mimo coraz większej ilości systemów, które chronią dane, wciąż pojawiają się luki w zabezpieczeniach, które są nie lada wyzwaniem dla twórców oprogramowań.

Czy istnieje więc sposób na walkę z wyciekiem danych? Czy mamy gwarancję na to, że wprowadzone dane zostaną z nami na stałe i nie będą odczytane przez nieupoważnione osoby? Poniżej przedstawiamy współczesne wyzwania w bezpieczeństwie IT, przed jakimi stoją twórcy oprogramowań IT oraz innowacyjne strategie ochrony.

5 wyzwań dla IT

Poniżej prezentujemy 5 kluczowych wyzwań, przed którymi stoją twórcy systemów IT:

1. Ochrona przed atakami hakerskimi

Ataki ransomware i phishing to najczęstsze zagrożenia dla bezpieczeństwa IT. Ransomware blokuje lub szyfruje pliki na urządzeniach, podczas gdy phishing ma na celu wyłudzenie informacji. Ochrona danych w systemach IT przed tymi atakami to priorytet, ponieważ mogą one mi.in. prowadzić do nieautoryzowanego dostępu do danych szczególnej kategorii, takich jak informacje osobowe czy finansowe.

2. Ochrona przed atakami cybernetycznymi

Zaawansowane ataki to tak zwane ataki wielowektorowe. Specjaliści Barracuda Networks prognozują, że o ile podstawowym wektorem ataku dla wielu zaawansowanych zagrożeń pozostawać będzie poczta elektroniczna, będą to ataki coraz bardziej złożone i wykorzystujące wiele sposobów infekcji. Konieczne jest zastosowanie zaawansowanych strategii ochrony takich jak: monitorowanie zdarzeń, rozwiązania antywirusowe dla systemów IT, czy szkolenia z bezpieczeństwa IT.

3. Automatyczna aktualizacja oprogramowań

Niezaktualizowane oprogramowanie stanowi duże ryzyko, ponieważ hakerzy mogą wykorzystywać znane luki w zabezpieczeniach. Warto, zwrócić na to szczególną uwagę i mieć możliwość automatycznej aktualizacji wszystkich oprogramowań znajdujących się na komputerze.

4. Szkolenie w zakresie świadomości zagrożeń

Szkolenie pracowników w zakresie ochrony danych, zwłaszcza w kontekście socjotechnicznych zagrożeń jest kluczowe. Pracownicy powinni być świadomi ryzyka związanego z phishingiem, naruszaniem poufności i innymi zagrożeniami.

5. Bezpieczny dostęp do danych podczas pracy zdalnej

Zdalne narzędzia monitoringu i zarządzania sprawiają, że praca z dowolnego miejsca jest bezpieczna. Systemy IT korzystające z narzędzi do monitorowania i zarządzania zdalnymi urządzeniami umożliwiają szybką reakcję na ataki hakerskie, dzięki temu organizacje zostaną uchronione przed celowym lub przypadkowym wyciekiem danych.

Strategie ochrony – oprogramowanie eAuditor

Poprawa bezpieczeństwa systemów informatycznych wymaga przede wszystkim świadomości zagrożeń i odpowiednich narzędzi. Jednym z innowacyjnych rozwiązań jest system eAuditor, który oferuje szereg funkcjonalności poprawiających bezpieczeństwo w systemach IT:

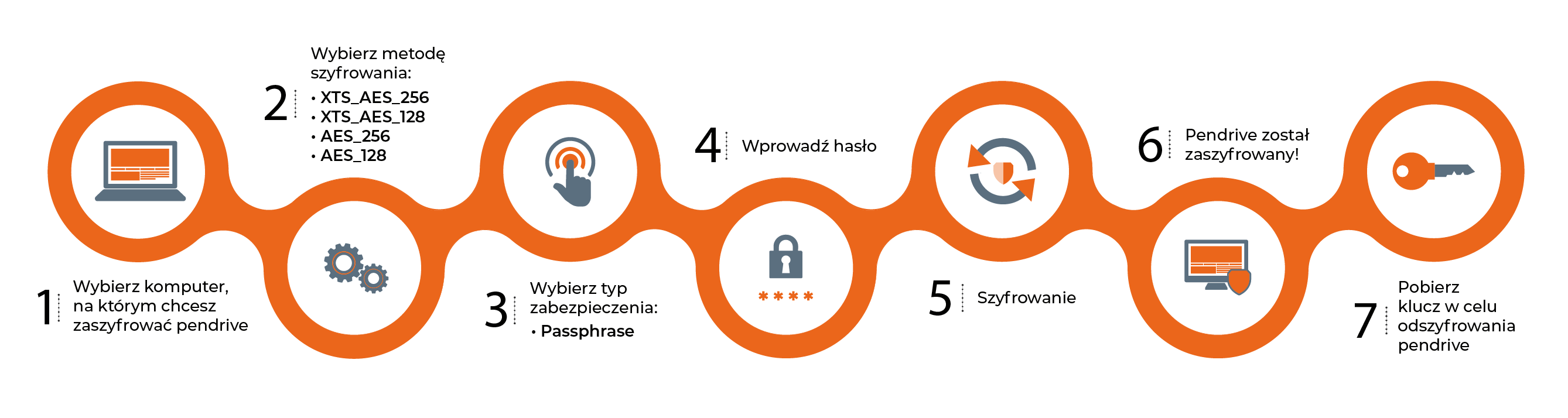

Zdalne szyfrowanie BitLocker:

To narzędzie, które zostało wbudowane w system operacyjny Microsoft. BitLocker stanowi jedną z wielu funkcjonalności, które zostały skutecznie zintegrowane z systemem eAuditor, dzięki otwartemu API. Funkcja BitLocker oparta jest na algorytmie szyfrującym, zabezpieczającym dostęp do poufnych danych znajdujących się na urządzeniach przenośnych oraz dyskach wewnętrznych. Oznacza to, że Bitlocker zabezpieczy dane przed nieuprawnionym dostępem np. w sytuacji zgubienia pendrive’a.

Monitorowanie urządzeń sieci:

Dzięki systemowi eAuditor możliwe jest monitorowanie urządzeń oraz portów w konkretnej sieci. Wszelkie nieprawidłowości występujące w ramach monitorowanych urządzeń mogą skutkować automatycznymi powiadomieniami do administratora IT. W systemie możliwe jest przeskanowanie zakresu IP i z tego skanu/procesu otrzymujemy informacje, jakie urządzenia zostały wykryte. Dane te są zbierane dzięki działaniu usługi eAgent na danym urządzeniu, w obrębie parametrów określonych w konfiguracji eAgenta. Monitoring urządzeń sieci pozwala usprawnić procesy ewidencjonowania zasobów IT oraz reagować na pojawiające się błędy, wzmacniając przy tym cyberbezpieczeństwo systemów IT.

Blokowanie dostępu do stron www i uruchamianych procesów:

BTC Website Classification ma realny wpływ na bezpieczeństwo IT. Klasyfikator analizuje adresy URL, z których korzystają pracownicy i sprawdza, czy ich kategoria jest bezpieczna. Dzięki klasyfikacji i zwróceniu informacji o bezpieczeństwie strony (lub braku), administrator jest w stanie szybciej zareagować i uchronić organizację przed celowym lub przypadkowym wyciekiem danych, również w przypadku pracy zdalnej. BTC Process Classification umożliwia szybką i bezproblemową klasyfikację procesów systemowych i aplikacji. Klasyfikator wyposażony jest także w szereg mechanizmów, które automatycznie odrzucają błędne procesy. Dodatkowo jego silnik znajduje się w Data Center i obsługiwany jest przez skalowalny zestaw serwerów, co zapewnia nieograniczoną wydajność rozwiązania.

Zarządzanie oprogramowaniem (SAM):

Audyt oprogramowania jest procesem oceny i weryfikacji z wymaganiami tej normy. Dzięki audytowi, zostaną zidentyfikowane programy używane w organizacji, w tym licencje, wersje i inne istotne informacje. eAuditor dysponuje bazą wzorców publicznych, które są regularnie aktualizowane przez zespół techniczny BTC. Dzięki nim, eAuditor jest w stanie obecnie rozpoznać ponad 4000 aplikacji i pakietów na podstawie różnych kryteriów, takich jak: wersje, producent, czy rodzaj licencji. To pozwala na skuteczne monitorowanie oraz zapewnienie poprawności zgromadzonych danych. Dodatkowo dzięki zarządzaniu oprogramowaniem, audyt wykrywa wszelkie niezgodności np. nieuprawnione oprogramowania lub naruszenie licencji.

System szkolenia pracowników (LMS):

LMS (Learning Management System) – to zaawansowany system umożliwiający szkolenia pracowników, dzięki zamieszczonym w konsoli publicznym i prywatnym filmom wideo. Automatyzacja w tym przypadku pozwala na odnawianie szkoleń. Dzięki temu w wybranym okresie szkolenia odnowi się w panelu pracownika, a użytkownik będzie musiał je ponowić, aby otrzymać aktualny certyfikat. Dzięki tym kluczowym cechom systemu, pracownik nabierze większej świadomości związanej z występującymi zagrożeniami oraz dowie się jak reagować w sytuacji związanej z phishingiem, naruszeniem poufności, czy innymi niebezpieczeństwami.

Może Cię zainteresować