NIS2 #8: Monitorowanie oprogramowania

Sprawdź, jak identyfikować zainstalowane oprogramowania na urządzeniach

NIS2 w pigułce

Z wejściem w życie dyrektywy NIS2, podmioty w różnych sektorach muszą dostosować swoje systemy IT do zaostrzonych wymogów w zakresie ochrony danych i cyberbezpieczeństwa. W tym mailu przedstawiamy, jak NIS2 wspiera ochronę danych oraz jakie rozwiązania mogą pomóc w zapewnieniu zgodności z nowymi przepisami.

Przemysł energetyczny

Zabezpieczenie danych i prywatności stało się priorytetem dla firm w związku z rosnącymi zagrożeniami cybernetycznymi i nowymi wymogami prawnymi. Dyrektywa NIS2, uzupełniająca RODO, nakłada dodatkowe wymogi na ochronę informacji w przedsiębiorstwach. Według raportu firmy Gartner ponad 60% podmiotów przyznaje, że przetwarzanie danych staje się wyzwaniem z powodu ich rosnącej ilości i nowych regulacji. NIS2 wymaga środków bezpieczeństwa, takich jak monitorowanie dostępu do danych i zaawansowane procedury raportowania incydentów.

Eksperci wskazują, że kluczowym elementem NIS2 jest zarządzanie ryzykiem oraz ochrona danych przed nieuprawnionym dostępem. Firmy muszą wdrożyć technologie umożliwiające monitorowanie i analizowanie ruchu danych w czasie rzeczywistym. Spełnienie wymogów NIS2 przynosi także korzyści reputacyjne, podnosząc wiarygodność organizacji. Przestrzeganie tych regulacji pomaga unikać kar finansowych i chronić przed stratami wizerunkowymi. Firmy, które jeszcze nie wdrożyły rozwiązań zgodnych z NIS2, powinny jak najszybciej dostosować swoje procedury ochrony danych.

Jak spełnić wymagania NIS2 z eAuditor?

Kontrola oprogramowania

USE CASE

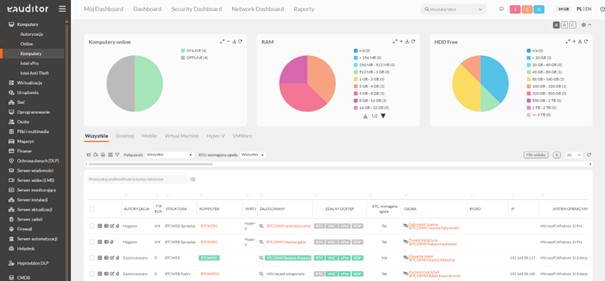

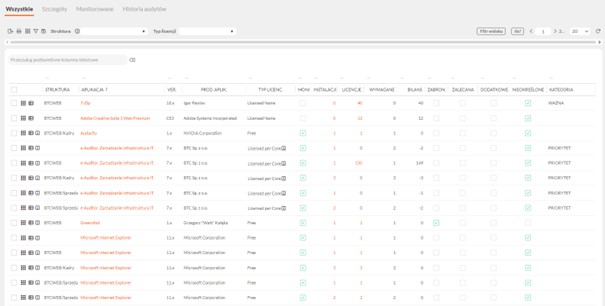

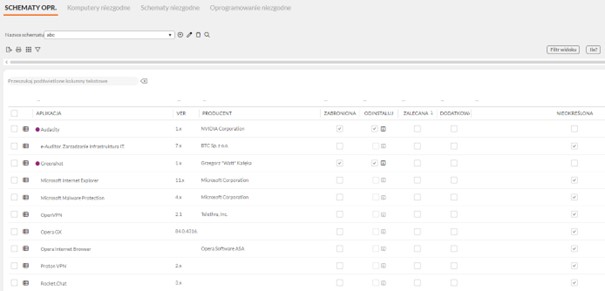

W związku z wdrożeniem przepisów dyrektywy NIS2 w jednostce konieczne stało się kontrolowanie zainstalowanego na urządzeniach oprogramowania. Dyrektywa NIS2 nakłada obowiązek monitorowania i zarządzania używanym oprogramowaniem, zarówno pod kątem inwentaryzacji, jak i zabezpieczeń. Zgodnie z art. 21 dyrektywy, konieczne jest także eliminowanie ryzyka wynikającego z używania nieautoryzowanego oprogramowania.

Aby sprostać tym wymaganiom, jednostka zdecydowała się na wykorzystanie systemu eAuditor do kontroli oprogramowania.

- Na komputerach zainstalowano agenta systemu eAuditor.

- W systemie rozesłano polecenie skanowania urządzeń, co umożliwiło stworzenie pełnej listy zainstalowanego oprogramowania.

- Wykorzystano funkcję ochrony danych (DLP), aby automatycznie zidentyfikować i usunąć niebezpieczne lub nieautoryzowane aplikacje.Dzięki tym działaniom, jednostka uzyskała pełną kontrolę nad używanym oprogramowaniem, zapewniając zgodność z wymogami NIS2 oraz skutecznie minimalizując ryzyko związane z nieautoryzowanymi aplikacjami.

NIS2 – Poznaj odpowiedzi na pytania

Sekcja Q&A

W związku z licznymi pytaniami dotyczącymi NIS2, przygotowaliśmy dla Ciebie kompleksową listę, w której odpowiadamy na najbardziej nurtujące kwestie związane z dyrektywą.

Pytanie 1: Jakie kroki należy podjąć, aby spełnić wymagania w zakresie danych i prywatności?

Spełnienie wymagań NIS2 w zakresie ochrony danych i prywatności wymaga od organizacji przeprowadzenia audytu danych, wdrożenia szyfrowania oraz kontroli dostępu, stosowania systemów DLP (Data Loss Prevention), zarządzania uprawnieniami użytkowników, a także regularnych szkoleń pracowników i zapewnienia gotowości do reagowania na incydenty. Regularne monitorowanie i audyty pozwalają na utrzymanie zgodności z przepisami i wzmacniają ochronę danych w organizacji.

Pytanie 2: Czy dyrektywa NIS2 wymaga raportowania incydentów bezpieczeństwa? Jak eAuditor może w tym pomóc?

Tak, NIS2 wymaga, aby incydenty cyberbezpieczeństwa były zgłaszane odpowiednim organom w ciągu 24 godzin od ich wykrycia. eAuditor pomaga w monitorowaniu aktywności w systemach i automatycznym wykrywaniu potencjalnych incydentów, co pozwala na szybkie reagowanie i raportowanie zgodne z wymaganiami dyrektywy.

Pytanie 3: Czy posiadanie pełnej inwentaryzacji oprogramowania jest wymagane przez NIS2?

Tak, zgodnie z NIS2 podmioty muszą posiadać pełną inwentaryzację oprogramowania, aby móc monitorować zgodność i eliminować ryzyko związane z nieautoryzowanymi aplikacjami. eAuditor automatycznie skanuje urządzenia i tworzy aktualizowaną listę oprogramowania, co upraszcza proces inwentaryzacji.

Niezbędnik NIS2 – przydatne linki i zasoby

Chcesz dowiedzieć się więcej na temat NIS2 i przepisów, które mogą mieć wpływ na Twój podmiot? Zebraliśmy dla Ciebie najważniejsze materiały, które pomogą Ci lepiej zrozumieć nadchodzące zmiany.

- Dyrektywa Parlamentu Europejskiego i Rady UE 2022/2025: Przeczytaj oficjalny dokument NIS2

- Najnowsze informacje o NIS2 na portalu Biznes.gov.pl: Sprawdź, jakie obowiązki musisz spełnić

- Katalog systemów BTC, które pomogą Ci spełnić wymagania dyrektywy NIS2 – Przeczytaj – https://www.eauditor.eu/dyrektywa-nis2-odpowiedz-unii-europejskiej-na-rosnace-cyberzagrozenia/

- Ustawa o Krajowym Systemie Cyberbezpieczeństwa – https://isap.sejm.gov.pl/isap.nsf/download.xsp/WDU20180001560/U/D20181560Lj.pdf

Zadbaj o zgodność z NIS2 już teraz i zabezpiecz się przed wysokimi karami oraz cyberzagrożeniami, które stają się codziennością w świecie biznesu!