NIS2 #5: Kontrola używanych aplikacji i polityka PROCESS

Kontrola aplikacji i wdrażanie polityki PROCESS w ramach NIS2

NIS2 w pigułce

Czy Twój podmiot jest gotowy na nowe przepisy dotyczące cyberbezpieczeństwa w ramach NIS2? Zmiany te mogą mieć ogromny wpływ na Twoją działalność, niezależnie od branży. W tym mailu przedstawimy kluczowe informacje, które warto znać oraz pomożemy Ci zrozumieć, jak nowe wymogi mogą wpłynąć na Twój podmiot.

Poznaj najnowsze wiadomości z rynku i dowiedz się, co zrobić, aby zapewnić pełną zgodność z nowymi regulacjami!

NIS2 – Czy Twój podmiot jest gotowy na nowe przepisy i cyberzagrożenia?

Zgodnie z badaniami rynku, wiele podmiotów nadal nie jest świadomych pełnego zakresu zmian, jakie niesie ze sobą dyrektywa NIS2. Według najnowszego raportu firmy Veeam, aż 40% podmiotów nie podjęło jeszcze żadnych kroków w celu wdrożenia wymogów NIS2, mimo że ryzyko cyberzagrożeń rośnie. Wdrożenie odpowiednich standardów bezpieczeństwa IT staje się nie tylko wymogiem prawnym, ale także istotnym elementem budowania zaufania klientów i utrzymania stabilności operacyjnej w obliczu coraz częstszych ataków cybernetycznych.

Nie czekaj– podejmij działania już teraz!

Jak spełnić wymagania NIS2 z eAuditor?

Kontrola używanych aplikacji i polityka PROCESS

USE CASE

W związku z wdrożeniem przepisów dyrektywy NIS2 w jednostce konieczne stało się kontrolowanie używanych przez użytkowników aplikacji.

Przepisy Dyrektywy NIS2 przewidują konieczność dbania o to, aby wykorzystywane w jednostce aplikacje na wszystkich maszynach końcowych spełniały wymagania bezpieczeństwa i celowości w instytucji.

Zastosowanie kontroli używanych aplikacji za pośrednictwem polityki PROCESS odpowiada na wymogi art. 21, eliminując ryzyko wynikające z nieautoryzowanego oprogramowania.

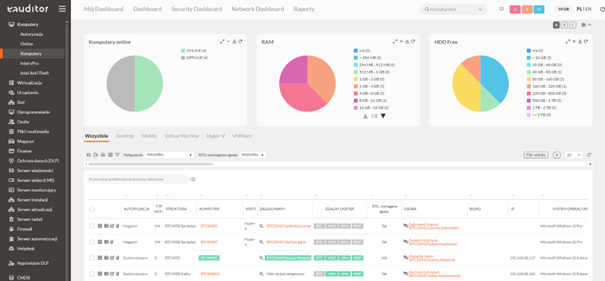

Jednostka postanowiła więc wykorzystać system Auditor oraz Hyprovison DLP do zablokowania używania niepożądanych aplikacji oraz aplikacji portable.

- Na komputerach zainstalowano agenta systemu.

- W systemie eAuditor przygotowano i rozpropagowano schematy oprogramowania. Pozwala to na utworzenie dopuszczalnych i zabronionych schematów dla ponad 4000 rozpoznawanych przez system aplikacji.Dzięki ustawieniom, system automatycznie i natychmiast podejmie operację deinstalacji niedozwolonego oprogramowania zaraz po jego wykryciu.

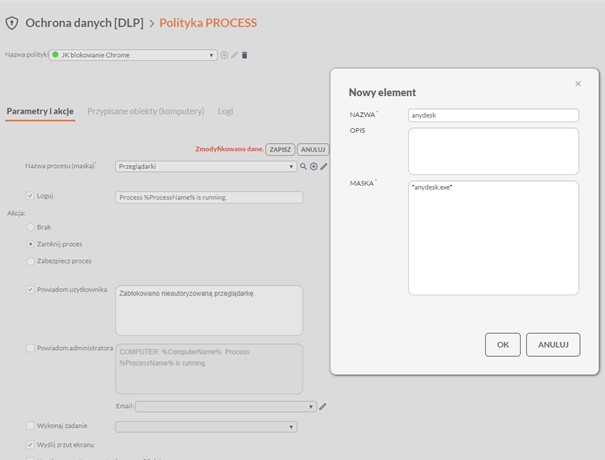

Następnie za pomocą polityki PROCES w systemie Hyprovision DLP zablokowano potencjalnie niebezpieczne i niechciane aplikacje w wersji portable.

Takie ustawienie zablokuje niechciane aplikacje przed uruchomianiem, niezależenie od ich wykrycia przez system.

W powyższy sposób jednostka podniosła standardy bezpieczeństwa wpisując się w reguły dyrektywy NIS2.

NIS2 – Poznaj odpowiedzi na pytania

Sekcja Q&A

W związku z licznymi pytaniami dotyczącymi NIS2, przygotowaliśmy dla Ciebie kompleksową listę, w której odpowiadamy na najbardziej nurtujące kwestie związane z dyrektywą.

Pytanie 1: Jakie kroki należy podjąć, aby wdrożyć NIS2 w mojej firmie?

Aby wdrożyć NIS2, należy najpierw przeprowadzić analizę ryzyka, wdrożyć odpowiednie polityki zarządzania bezpieczeństwem IT, zaktualizować systemy zabezpieczeń i monitorowania, oraz ustalić procedury zgłaszania incydentów. Warto również skorzystać z narzędzi wspomagających zarządzanie ryzykiem, takich jak systemy do monitorowania i zarządzania uprawnieniami.

Pytanie 2: Jakie są główne różnice między NIS2 a wcześniejszą dyrektywą?

NIS2 rozszerza zakres obowiązków na więcej sektorów i nakłada bardziej rygorystyczne wymagania dotyczące zarządzania ryzykiem oraz raportowania incydentów. NIS2 wprowadza wyższe kary za brak zgodności oraz rozszerza odpowiedzialność na zarządy firm, a nie tylko zespoły IT.

Pytanie 3: Jak NIS2 wpływa na współpracę z dostawcami i partnerami biznesowymi?

NIS2 wymaga, aby firmy nie tylko zabezpieczały swoje systemy, ale również dbały o bezpieczeństwo dostawców i partnerów biznesowych. Współpraca z zewnętrznymi podmiotami musi być zgodna z wytycznymi NIS2, a firmy są zobowiązane do monitorowania ryzyk w całym łańcuchu dostaw.

Niezbędnik NIS2 – przydatne linki i zasoby

Chcesz dowiedzieć się więcej na temat NIS2 i przepisów, które mogą mieć wpływ na Twój podmiot? Zebraliśmy dla Ciebie najważniejsze materiały, które pomogą Ci lepiej zrozumieć nadchodzące zmiany.

- Dyrektywa Parlamentu Europejskiego i Rady UE 2022/2025: Przeczytaj oficjalny dokument NIS2

- Najnowsze informacje o NIS2 na portalu Biznes.gov.pl: Sprawdź, jakie obowiązki musisz spełnić

- Katalog systemów BTC, które pomogą Ci spełnić wymagania dyrektywy NIS2 – Przeczytaj – https://www.eauditor.eu/dyrektywa-nis2-odpowiedz-unii-europejskiej-na-rosnace-cyberzagrozenia/

- Ustawa o Krajowym Systemie Cyberbezpieczeństwa – https://isap.sejm.gov.pl/isap.nsf/download.xsp/WDU20180001560/U/D20181560Lj.pdf

Zadbaj o zgodność z NIS2 już teraz i zabezpiecz się przed wysokimi karami oraz cyberzagrożeniami, które stają się codziennością w świecie biznesu!