Zarządzaj wnioskami i uprawnieniami do systemów IT

Zarządzaj wnioskami i uprawnieniami do systemów IT

System Zarządzania Uprawnieniami (IAM) to klucz do bezpieczeństwa IT.

Nadawaj, akceptuj, monitoruj i audytuj nadane uprawnienia IT

System Zarządzania Uprawnieniami (IAM) to klucz do bezpieczeństwa IT. Nadawaj, akceptuj, monitoruj i audytuj nadane uprawnienia IT

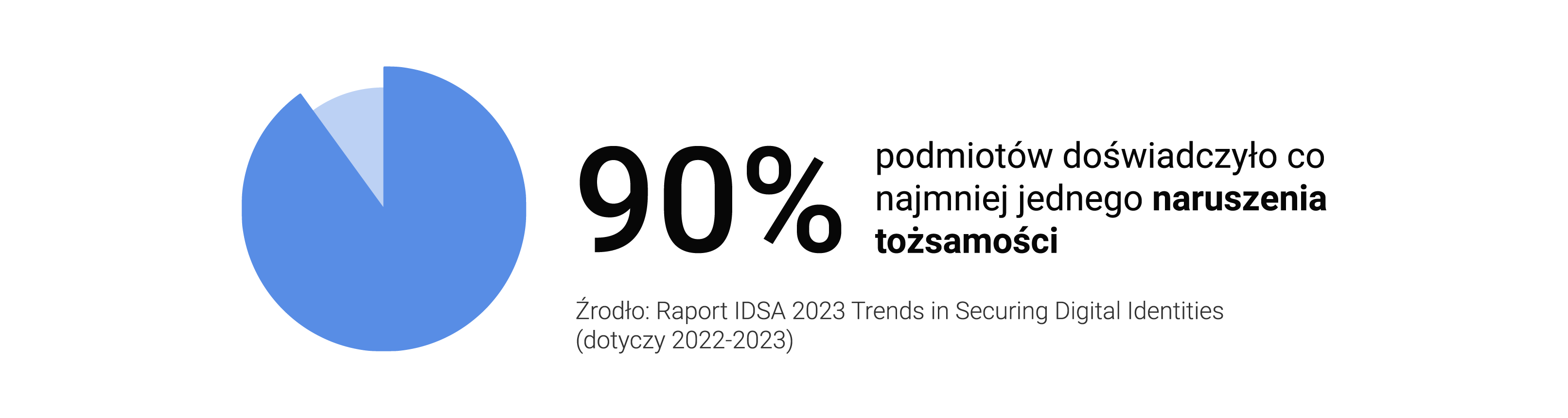

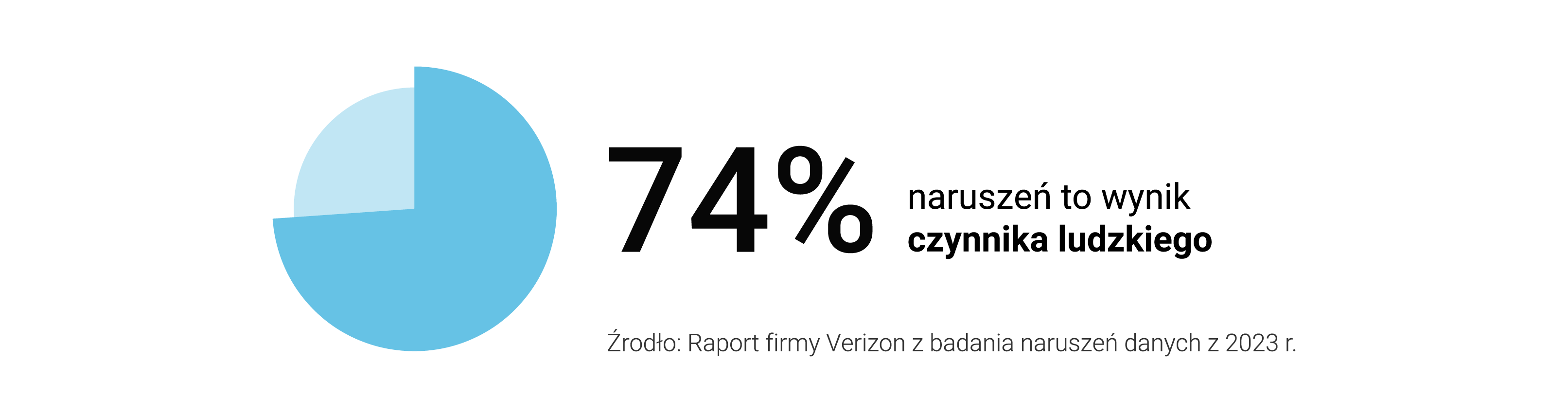

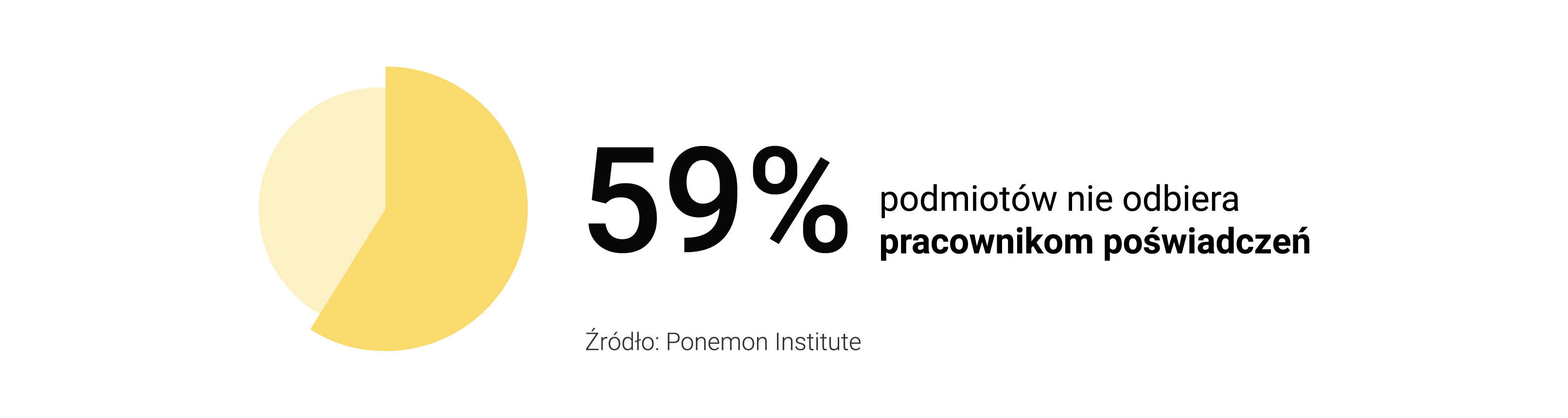

Czy wiesz że…

Główne funkcje

Panel Pracownika

Umożliwia pracownikowi wgląd w posiadane uprawnienia oraz wnioskowanie

Panel Kierownika

Umożliwia kierownikowi wgląd w uprawnienia zespołu, wnioskowanie oraz akceptację wniosków

Delegacja uprawnień

Umożliwia przekazywanie zarządzania uprawnieniami na poziomie działów lub ról, co ułatwia rozproszone zarządzanie

Certyfikacja dostępu

Regularne przeglądy i potwierdzenie uprawnień użytkowników przez odpowiednich menedżerów

Automatyczny Provisioning

Automatyczne tworzenie, aktualizowanie i usuwanie kont użytkowników na różnych platformach

Provisioning na żądanie

Umożliwia użytkownikom samodzielne zgłaszanie wniosków o dostęp i ich zatwierdzanie

Automatyzacja deprovisioningu

Automatyczne wycofywanie uprawnień i kont użytkowników po ich opuszczeniu organizacji lub zmianie ról

Policy Enforcement Point (PEP)

Egzekwowanie polityk bezpieczeństwa, takich jak zasady dostępu i ograniczenia.

Zgłoszenie w helpdesku

Automatyczne tworzenie ticketu w systemie wsparcia technicznego celem fizycznej realizacji wniosku

Audyt i Śledzenie

Monitorowanie działań użytkowników oraz przechowywanie logów zdarzeń do celów audytowych

Integracja z LDAP/AD

Możliwość integracji z istniejącymi usługami katalogowymi, takimi jak LDAP lub Active Directory

Single Sign-On (SSO)

Umożliwia użytkownikom dostęp do wielu aplikacji za pomocą jednego zestawu danych uwierzytelniających

Automatyzuj procesy przyznawania i odbierania dostępu, zwiększając efektywność zarządzania tożsamościami

Korzyści

- Autoryzacja dostępu IT

- Centralne zarządzanie tożsamościami

- Automatyzacja nadawania i odbierania uprawnień

- Samoobsługa Użytkowników

- Audyt i Raportowanie

- Wdrożenie w 6 tygodni

Skutecznie zarządzaj dostępami i uprawnieniami. Przejdź na dedykowaną stronę, aby dowiedzieć się więcej o IAM!

FAQ

System IAM (Identity and Access Management) to zestaw narzędzi i procesów używanych do zarządzania tożsamościami użytkowników i kontrolowania dostępu do zasobów w firmie. IAM umożliwia bezpieczne i efektywne zarządzanie danymi uwierzytelniającymi oraz autoryzacyjnymi.

System IAM jest kluczowy dla bezpieczeństwa IT, ponieważ zapewnia, że tylko uprawnieni użytkownicy mają dostęp do określonych zasobów. Pomaga w ochronie przed nieautoryzowanym dostępem i atakami wewnętrznymi, a także w spełnianiu wymogów regulacyjnych.

Główne funkcje systemu IAM obejmują zarządzanie tożsamościami użytkowników, kontrolę dostępu, uwierzytelnianie (authentication), autoryzację (authorization), audyt i raportowanie oraz zarządzanie rolami i uprawnieniami.

Wdrożenie systemu IAM przynosi wiele korzyści, w tym zwiększenie bezpieczeństwa danych, uproszczenie zarządzania tożsamościami, lepszą zgodność z przepisami, redukcję ryzyka nieautoryzowanego dostępu oraz poprawę efektywności operacyjnej.

Czy z poziomu systemu IAM można wygenerować raport z bieżących uprawnień dla wszystkich pracowników?

Tak, system umożliwia generowanie raportów z bieżących uprawnień dla wszystkich pracowników.

Tak, Panel Pracownika umożliwia przeglądanie aktualnych uprawnień przypisanych do danego użytkownika. Użytkownik może zobaczyć listę wszystkich systemów i ról, do których ma dostęp oraz szczegóły dotyczące każdego uprawnienia.

Systemy IAM są systemami złożonymi w procesach wdrożeniowych. Czas wdrożenia to min 6 tygodni. Czas zależy od ilości obiektów (pracowników, systemów, usług, innych zasobów IT objętych wnioskami), złożoności ścieżek akceptacji oraz zdolności organizacji do wdrożenia tego typu rozwiązania.

System eAuditor IAM jest wyposażony w szereg elementów bezpieczeństwa, jest na bieżąco aktualizowany oraz poddawany audytom bezpieczeństwa (badanie podatności systemu) przez niezależny wyspecjalizowany podmiot. Komponenty systemu są aktualizowane do najnowszych wersji.