Zakup systemu eAuditor

Sprawdź, jak wygląda proces zakupu systemu eAuditor.

Konfiguracja podstawowa systemu odpowiada na wszystkie potrzeby działów IT

Monitorowanie infrastruktury IT

Umożliwia zidentyfikowanie sieci lokalnych oraz zbudowanie map sieci (w tym rozległych) oraz udostępnia szczegółowe informacje o wszystkich urządzeniach sieciowych. Obsługa SNMP v1, v2c, v3. Dowiedz się więcej.

Pozwala na monitorowanie komputerów używanych przez pracowników. Monitorowanie uruchamianych procesów, aplikacji, stron www. Ponadto umożliwia sprawdzenie czasu zalogowania, wykorzystania w ujęciu czasowym poszczególnych pakietów i aplikacji. Analiza w czasie rzeczywistym błędów pojawiających się na komputerach z eAgentem. Dowiedz się więcej.

Prezentuje dane o aktywności użytkowników (uruchamiane procesy, podłączane nośniki USB, odwiedzane strony WWW, wydruki, czas zalogowania/produktywność, przypisane dokumenty PP+PZ) na komputerach znajdujących się w infrastrukturze organizacji przy wykorzystaniu między innymi sztucznej inteligencji. Dowiedz się więcej.

To proces, który prowadzony za pośrednictwem skanera sieci w systemie eAuditor. Jego działanie polega na przeszukiwaniu sieci komputerowej w celu odszukania wszystkich podłączonych urządzeń posiadających adres IP, który mieści się w zakresie adresów ustalonych podczas konfiguracji skanera. Dowiedz się więcej.

Monitorowanie drukarek znajdujących się w sieci firmowej. Odczytywanie informacji szczegółowych o drukarkach (poziom tonerów, marginesy, powiadomienia, porty). Możliwość przejścia do panelu zarządzania drukarką. Dowiedz się więcej.

Obejmuje monitorowanie procesów, usług oraz wydajności komputerów i serwerów (wspiera Hyper-V oraz VMware). Zwraca informację o obciążeniu procesami, dyskach twardych oraz ruchu sieciowym. Dowiedz się więcej.

Analiza adresów URL, z których korzystają pracownicy. Automatyczne przydzielanie kategorii (bezpieczna/niebezpieczna). Możliwość definiowania kategorii stron produktywnych. Blokowanie niebezpiecznych stron. Wykorzystuje w tym celu mechanizmy sztucznej inteligencji (BTC AI). Dowiedz się więcej.

W czasie rzeczywistym monitoruje i analizuje wszystkie procesy i aplikacje uruchamiane przez użytkowników przy wykorzystaniu sztucznej inteligencji (BTC AI). Dowiedz się więcej.

Zarządzanie infrastrukturą IT

Automatyczna inwentaryzacja systemów operacyjnych, oprogramowania zainstalowanego, oprogramowania portable. Wsparcie dla modeli: Enterprise, Licensed concurrent, Licensed Name, Licensed per Processor, Licensed per Seat, Licensed per Server, OEM, OEM Downgrade, Open, Select, MOLP Open Value, CAL, SAAS, Trial, Shareware. Dowiedz się więcej.

Zdalne połączenie do komputera w sieci lokalnej do sesji użytkownika. Multi VNC – jednoczesny dostęp do wielu komputerów. Pełne wsparcie dla technologii Intel VPRO/AMT w zakresie konfiguracji BIOS, uruchomienie wyłączonego komputera oraz reinstalację systemu operacyjnego. Dowiedz się więcej.

Umożliwia zdalne kontrolowanie urządzeń i wykonywanie polecenia za pomocą wbudowanych komend CMD oraz PowerShell. Dowiedz się więcej.

Umożliwia komunikację administratora IT z użytkownikami, w tym prowadzenie rozmów indywidualnych, grupowych. Dowiedz się więcej.

Zdalne wysyłanie alertów oraz jednorazowych lub cyklicznych wiadomości do użytkowników / komputerów. Wiadomości podążają za użytkownikiem. Harmonogram, wiadomości predefiniowane, statusy dostarczenia. Dowiedz się więcej.

Automatyczne powiadomienia dotyczące aktualności w konsoli administracyjnej przesyłane na adres e-mail. Wspierane kanały: e-mail, SMS, powiadomienia na pulpicie administratora, powiadomienia użytkownika. Dowiedz się więcej.

Dzięki systemowi eAuditor możliwe jest zdalne przechowywanie informacji o konfiguracji komputera, wykonywanie specjalnych funkcji i usług Windows niewymagających interakcji z użytkownikiem komputera oraz procesów działających w tle. Dowiedz się więcej.

Raportowanie w systemie eAuditor pozwala na uzyskanie kompleksowych informacji dotyczących każdej zakładki w konsoli. Ponad 200 predefiniowanych raportów. Raporty można generować według uznania dla wszystkich widoków. Dowiedz się więcej.

Spersonalizowany dostęp dla każdego użytkownika z organizacji, umożliwiający odczytywanie informacji o komputerze. W jednym miejscu dostępne jest odczytywanie komunikatów od administratorów sieci o planowanych przerwach w dostępie do usług, sprawdzanie czasu zalogowania, produktywności czy przypisanego sprzętu. Dowiedz się więcej.

Bezpieczeństwo infrastruktury IT

Klasyfikator stron internetowych / klasyfikator procesów i aplikacji – zaimplementowane klasyfikatory zwracają informację o kategorii, bezpieczeństwie oraz produktywności stron www i uruchamianych procesów / aplikacji. Dowiedz się więcej.

Umożliwia blokowanie podłączania nieautoryzowanych nośników USB, które mogą posłużyć jako narzędzie do celowego bądź przypadkowego wycieku danych z organizacji. Dowiedz się więcej.

Definiowanie schematów oprogramowania w podziale na dozwolone, zabronione, zalecane. Umożliwia automatyczne instalowanie oprogramowania zalecanego dla danej grupy użytkowników oraz automatyczne odinstalowywanie aplikacji zabronionych. Dowiedz się więcej.

Dodatkowa warstwa uwierzytelniająca określana jako ePass. Oprócz standardowego logowania (podanie elementu dostępu, jakim jest login i hasło), możliwe jest wymaganie autoryzacji za pomocą fizycznego zabezpieczenia sprzętowego (token USB). Dowiedz się więcej.

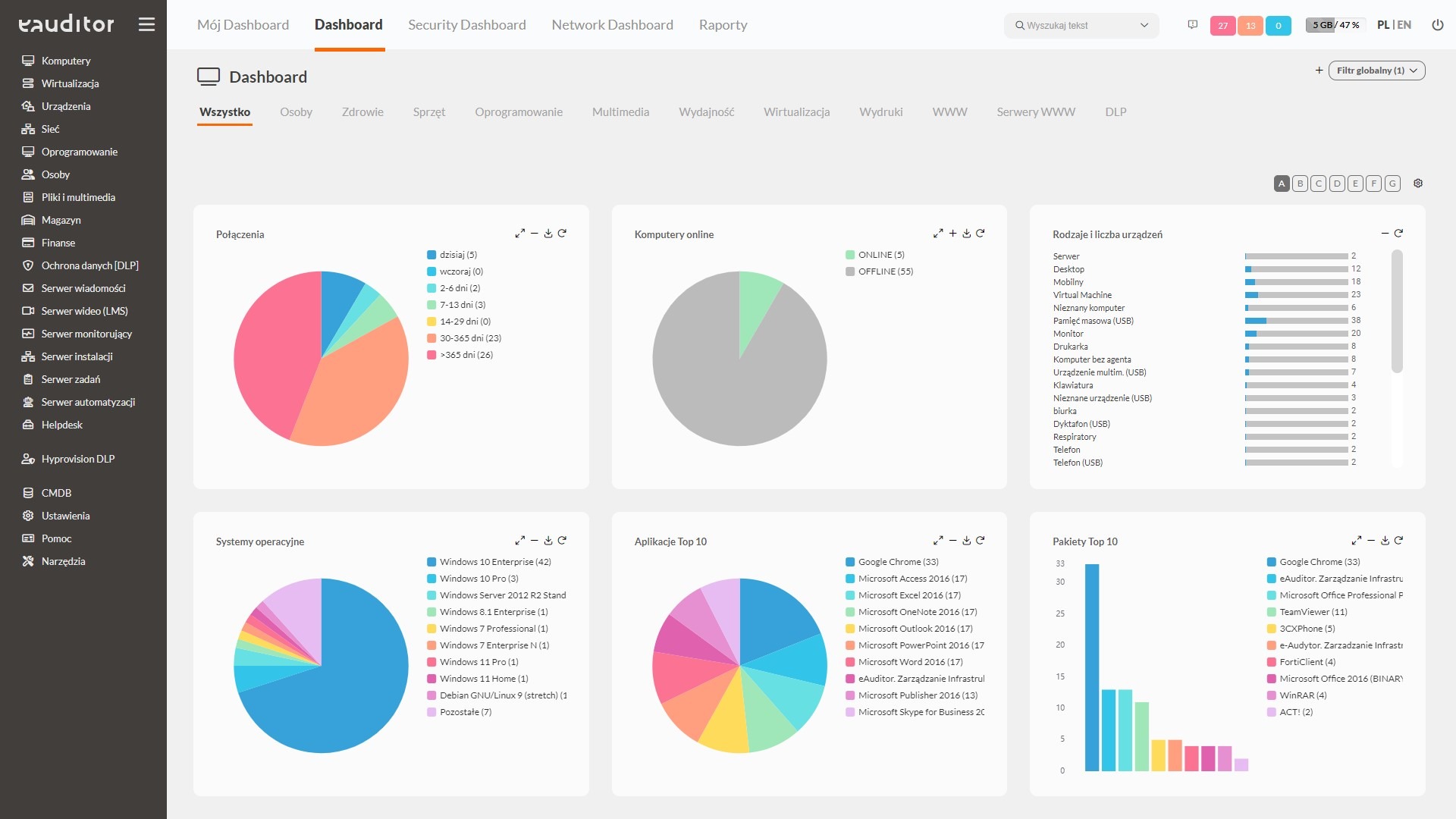

Nowa generacja graficznej prezentacji danych w postaci ponad 100 interaktywnych widgetów. Każdy widget obsługuje metodę drill-down i pozwala na pełną konfigurowalność. Dowiedz się więcej.

Nowa generacja graficznej prezentacji danych w postaci ponad 30 interaktywnych widgetów. Obsługa metody drill-down. Wskazuje elementy infrastruktury IT w obszarze bezpieczeństwa IT. Dowiedz się więcej.

Spersonalizowany widok pod konkretnego użytkownika systemu (dashboardy, aktywne skróty). Dowiedz się więcej.

Inwentaryzacja infrastruktury IT

Wspólna baza CMDB dla całości systemu (infrastruktura, procesy, dokumenty, usługi, relacje). Dowiedz się więcej.

Umożliwia prowadzenie automatycznej inwentaryzacji komputerów, które znajdują się w sieci lokalnej oraz poza nią (za NATem) i serwerów znajdujących się w organizacji. Dowiedz się więcej.

Umożliwia przeprowadzenie procesu inwentaryzacji wszystkich dostępnych systemów operacyjnych wykorzystywanych w danej organizacji. Dowiedz się więcej.

Pozwala na przeprowadzenie inwentaryzacji wszystkich aplikacji, które wykorzystywane są na urządzeniach w organizacji oraz zainstalowanych pakietów. Dowiedz się więcej.

Pozwala na przeprowadzenie inwentaryzacji wszystkich plików znajdujących się na dyskach komputerów, na których zainstalowany jest eAgent. Dowiedz się więcej.

W systemie eAuditor możliwe jest przeprowadzenie inwentaryzacji drukarek lokalnych oraz sieciowych. Informacje o drukarkach mogą pochodzić z systemów zewnętrznych. Dowiedz się więcej.

Pozwala na przeprowadzenie inwentaryzacji wielu typów sprzętów, takich jak: komputery, drukarki, monitory, urządzenia USB, kamery, urządzenia multimedialne itp. Dowiedz się więcej.

Umożliwia ewidencjonowanie materiałów eksploatacyjnych. Posiada wsparcie dla nieograniczonej ilości magazynów w dowolnych lokalizacjach. Prowadzenie ewidencji ilościowo-wartościowej metodą FIFO dla akcesoriów i infrastruktury informatycznej. Dowiedz się więcej.

Jeszcze większa kontrola nad infrastrukturą IT dzięki rozszerzeniu podstawowej konfiguracji o dodatkowe funkcjonalności

Odczytywanie uprawnień do zasobów lokalnych i udostępnionych (lokalnych oraz sieciowych), możliwa dzięki zaimplementowanemu API. Monitorowanie 13 rodzajów uprawnień ACL (Access Control Lists). Dowiedz się więcej.

Zdalne masowe szyfrowanie / deszyfrowanie partycji dysków komputerów zewnętrznych i wewnętrznych w sieci lokalnej jak i poza siecią, bieżący status procesu. Identyfikacja partycji zaszyfrowanych, magazynowanie kluczy odzyskiwania. Wsparcie dla metod szyfrowania: AES 128 lub 256-bit. Dowiedz się więcej.

Zapewnienie wysokiego poziomu bezpieczeństwa stanu serwerowni. Możliwość przypisania urządzeń do konkretnych lokalizacji oraz monitorowania temperatury, wilgotności, wycieku wody, prądu elektrycznego, napięcia elektrycznego, nasilenia światła, mocy elektrycznej, wycieku gazu, kontaktu (otwierania drzwi), ruchu, dymu, przepływu powietrza. Dowiedz się więcej.

Monitorowanie zachowań użytkownika oraz grup użytkowników. Zakres monitorowania: logowanie, czas pracy, aktywność pracownika, uruchomiane procesy i aplikacje, wydruki, strony WWW, transfer sieciowy, używane urządzenia zewnętrzne USB. Obliczanie produktywności. Dowiedz się więcej.

Monitorowanie w czasie rzeczywistym dostępności serwera oraz widoczności strony WWW w Internecie. Możliwość inteligentnego analizowania stron poprzez wyszukiwanie określonych fraz zdefiniowanych przez administratora. Dowiedz się więcej.

Spersonalizowany dostęp dla każdego użytkownika z organizacji, umożliwiający otrzymywanie kluczowych informacji w czasie rzeczywistym. W jednym miejscu możliwe jest proste oraz szybkie zgłaszanie problemów do działu wsparcia technicznego, odczytywanie komunikatów od administratorów sieci o planowanych przerwach w dostępie do usług, uczestnictwo w przypisanych szkoleniach z Learning Management System czy odczytywanie własnej produktywności z WorkTime Managera. Dowiedz się więcej.

Wykrywanie, inwentaryzacja i monitorowanie serwerów wirtualizacji MS Hyper-V oraz Vmware za pośrednictwem wbudowanych API. Dowiedz się więcej.

Automatyczna zdalna instalacja / deinstalacja oprogramowania na jednym lub grupie komputerów. Wsparcie dla wielu repozytoriów. Automatyczny wybór repozytorium na podstawie wyznaczania optymalnej trasy pakietu. Dowiedz się więcej.

Pozwala na komunikację w czasie rzeczywistym przez sieć internetową. Standard webRTC zapewnia wysoki poziom bezpieczeństwa, możliwość połączenia do komputera poza NATem a także wykorzystania zdalnego managera plików lub terminala. Dowiedz się więcej.

Monitorowanie poczty elektronicznej w zakresie: data, pracownik, komputer, adresaci, ilość, typ i rozmiar załączników. Dowiedz się więcej.

Obsługa wysokowydajnych systemów raportujących. Umożliwia edytowanie ponad 200 predefiniowanych raportów oraz tworzenie nowych. Automatyczne generowanie raportów w wybranych formatach do kanałów: ścieżka UNC, e-mail, FTP. Standard raportów: SAP Business Objects oraz Stimulsoft (wersja web). Dowiedz się więcej.

Umożliwia zdefiniowanie szablonów oraz importowanie zasobów z dowolnych zewnętrznych źródeł danych. Wbudowany harmonogram importu.

LMS (Learning Management System) to zaawansowany system szkolenia pracowników za pomocą filmów wideo. Szablony szkoleń, bieżąca ocena postępu prac, certyfikaty. Dowiedz się więcej.

Obsługa zgłoszeń problemów technicznych. Powiadomienia o zmianie statusu, zgłoszenia za pośrednictwem Panelu Pracownika. Możliwość tworzenia własnych kategorii, priorytety, statusy zgłoszeń, grup wsparcia. Dowiedz się więcej.

Sprawdź porównanie eAuditor z innymi systemami dla działów IT

Współpracujemy z klientami z różnych branż

Podmioty prywatne

Placówki medyczne

Placówki edukacyjne

Administracja publiczna

Od czego zależy cena systemu eAuditor?

Modelu zakupu: licencja bezterminowa lub subskrypcja (12/24/36 miesięcy)

Branży organizacji: specjalne cenniki BIZ, GOV, MED, EDU

Wersji bazy danych (MS SQL Server Express Edition lub wersja komercyjna)

Liczby dostępów administracyjnych do systemu

Liczby fizycznych urządzeń (komputerów i serwerów)

Rodzaju i liczby funkcjonalności opcjonalnych

Wybranego poziomu SLA (Service Level Agreement)

Wybranych usług instalacyjnych, konfiguracyjnych i wdrożeniowych

Zamów konsultację, by otrzymać spersonalizowaną wycenę

Najczęściej zadawane pytania

Proces wdrożenia systemu eAuditor rozpoczyna się już na etapie kontaktu z przedstawicielem organizacji. Kilkaset przeprowadzonych z sukcsem instalacji (on-premis oraz cloud) pozwoliło nam na wyodrębnienie kluczowych etapów. Istnieje również możliwość samodzielnej instalacji systemu, jednak rekomendujemy skorzystanie z pełnego zakresu wsparcia przy wdrożeniu.

1. Badanie potrzeb klienta – na tym etapie nasz ekspert razem z przedstawicielem organizacji ustala potrzeby i wyzwania, które możemy rozwiązać za pomocą wdrożenia systemu eAuditor do infrastruktury organizacji. Najczęściej są to:

– utrudnione zdalne zarządzanie komputerami i instalowanie aplikacji (także poza NAT),

– brak jednego oprogramowania do masowego i zdalnego szyfrowania dysków,

– konieczność kupowania różnych systemów, które umożliwią inwentaryzację, zarządzanie i monitorowanie infrastruktury,

– brak kontroli (wynikająca z ilości) nad podłączanymi nośnikami USB,

– trudność w ewidecjonowaniu i raportowaniu aktualnych stanów wszystkich typów urządzeń w rozproszonej infrastrukturze.

2. Przekazanie materiałów o systemie– na podstawie zbadanych potrzeb, nasz konsultant przekazuje materiały, które stanowią podstawę do zapoznania się z funkjonowaniem systemu. Ponadto umożliwia przetestowanie systemu w wersji DEMO. Dzięki temu każdy może sprawdzić funkcjonowanie eAuditor w praktyce.

3. Indywidualna prezentacja – każdy zainteresowany może wziąć udział w indywidualnej prezentacji 1:1 z ekspertem systemu eAuditor. Aktualnie realizujemy prezentacje online i offline. Podczas spotkania ekspert odpowiada na nurtujące pytania oraz przedstawia przykładowe funkcjonowanie systemu w oparciu o zdiagnozowane potrzeby. Przed tym spotkaniem warto zapoznać się z przesłanymi materiałami i spisać pytania.

4. Wycena – na podstawie ustaleń zebranych podczas indywidualnej prezentacji przesyłamy spersonalizowaną ofertę handlową.

5. Akceptacja warunków oferty – w sytuacji, gdy dojdzie do zaakceptowania oferty handlowej, rozpoczynamy przygotowania prac wdrożeniowych.

6. Określenie wymagań technicznych do konfiguracji systemu – zależy nam, aby system został zainstalowany zgodnie z oczekiwaniami klientów, dlatego następuje spotkanie online z technikiem w celu omówień wymogów konfiguracyjnych.

7. Instalacja i konfiguracja systemu – na tym etapie przedstawiciel wsparcia technicznego instaluje system eAuditor w infrastrukturze klienta oraz wdraża kompletne środowisko umożliwiające funkcjonowanie systemu.

8. Potwierdzenie wdrożenia systemu – na ostatnim etapie wdrożenia dochodzi do stwierdzenia poprawności komunikacji pomiędzy poszczególnymi komponentami systemu eAuditor (np. wysyłanie i odbieranie danych, reakcja na polecenia administracyjne).

9. Szkolenia administracyjne i użytkowe – w celu lepszego zrozumienia możliwości wykorzystania systemu eAuditor do inwentaryzacji, monitorowania, zarządzania i zapewnienia bezpieczeństwa infrastruktury, oferujemy szkolenia administracyjne i użytkowe. Stanowią one rozszerzenie dostępnych w konsoli filmów instruktażowych i materiałów dostępnych w dokumentacji i bazy wiedzy.

System eAuditor można zakupić w dwóch modelach:

- licencji na czas nieoznaczony,

- subskrypcji na czas określony 12/24/36 miesięcy.

Tak, system eAuditor można przetestować we własnej infrastrukturze. Okres testowy jest możliwy dla organizacji posiadających minimum 300 komputerów w infrastrukturze docelowej. Przeprowadzana jest zdalna instalacja i uruchomienie systemu dla 10 urządzeń. Czas testowania systemu wynosi 2 tygodnie, z możliwością przedłużenia do miesiąca. W trakcie okresu testowego dział wsparcia technicznego zapewnia kompleksową pomoc.

Nie. Dostęp do konsoli administracyjnej możliwy jest za pomocą aplikacji poprzez konkretny adres URL z dowolnego urządzenia (telefon, tablet, komputer). Nie jest wymagana instalacja na każdym urządzeniu administracyjnym. Dzięki temu konsola jest w pełni nieależna od platformy sprzętowej i programowej urządzenia.

Więcej informacji na temat porównania aplikacji webowej i desktopowej w zarządzaniu infrastrukturą IT przeczytasz tutaj.

Nie. System eAuditor to kompleksowe rozwiązanie. W podstawowej konfiguracji możliwa jest inwentaryzacja, zarządzanie, monitorowanie i zapewnianie bezpieczeństwa infrastruktury IT. Możliwe jest dokupienie funkcjonalności opcjonalnych w celu rozszerzenia funkcji systemu.

W ramach gwarancji, każdy klient otrzymuje:

- bezpłatną pomoc techniczną (w ramach licencji – 12 miesięcy, w ramach subksypcji – przez cały okres subskrypcji),

- bezpłatne aktualizacje baz wiedzy, wzorców aplikacji i pakietów,

- bezpłatne aktualizacje oprogramowania,

- możliwość dokupenia płatnego serwisu pogwarancyjnego.

Z uwagi na duże zmiany technologiczne w sprzęcie komputerowym, zmiany w systemach operacyjnych, zmiany w oprogramowaniu zalecamy zakup serwisu pogwarancyjnego w celu zachowania ciągłości świadczenia usług i aktualizacji.

- serwis pogwarancyjny jest opcjonalny

- serwis można wykupić na okres 12/24/36 miesięcy

- koszt serwisu wynosi ok. 20% -25% aktualnej ceny bazowej programu (przy zachowaniu ciągłości)

- serwis obejmuje zakres usług jak dla serwisu gwarancyjnego

W przypadku nieprzedłużenia subskrypcji w terminie można ją ponownie aktywować, ale wiąże się z naliczeniem opłaty za okres nieopłacony. W przypadkach szczególnych (np. w sektorze administracji, służbie zdrowia) po wygaśnięciu subskrypcji umożliwiamy dalsze korzystanie z systemu (przez ustalony okres czasu) pod warunkiem zobowiązania się do uiszczenia opłat za ten okres.

eAgent

- System operacyjny Windows: Windows 7, Windows 8, Windows 10, Windows 11, Windows Server 2008R2, Windows Server 2012R2, Windows Server 2016, Windows Server 2019, Windows Server 2022.

- System operacyjny Linux – dystrybucje Ubuntu 11.04 lub wyższa, Fedora 16 lub wyższa, CentOS 6.3 lub wyższa, Debian 6.0 lub wyższa, RedHat 6.0 lub wyższa

- System operacyjny MacOS: MacOS X 10.7, MacOS X 10.8

- RAM min. 1 GB, HDD min. 10 GB

- eAgent wspiera poniższe przeglądarki internetowe w zakresie monitorowania aktywności użytkownika w sieci: Opera wersja 63.0.3368.94, Chrome wersja 77.0.3865.90, Firefox wersja 69.0.2

- dla urządzeń, na których instalowany jest eAgent nie jest wymagana licencja Microsoft SQL Client Access License (CAL)

eServer

- Windows 7/8.x/10.x

- Microsoft Windows Server 2012R2/2016/2019/2022

- 4 GB RAM, 60 GB HDD, procesor 64-bit

- 1 x licencja Microsoft SQL Server CAL per Device*

eWebConsole

- Przeglądarka stron www zgodna z HTML5 (np. Internet Explorer 11, Firefox, Chrome, Opera)

- Microsoft SQL Server per User lub per Device*

eDatabase

- MS SQL 2012 (wszystkie wersje)

- MS SQL 2014 (wszystkie wersje)

- MS SQL 2016 (wszystkie wersje)

- MS SQL 2017 (wszystkie wersje)

- MS SQL 2019 (wszystkie wersje)

- 8 GB RAM, 80 GB HDD, procesor 64-bit

- 1 x licencja Microsoft SQL Server CAL per Device*

Serwer www

- Windows 64-bit (Windows 10, Windows Server 2012 lub nowsze)

- Java 8 (JRE lub JDK), Apache Tomcat 8.5

- 8 GB RAM, 40 GB HDD, procesor 64-bit

- Microsoft SQL Server CAL per User lub per Device*

* dla wersji MS SQL Express Edition licencje CAL do Microsoft SQL Server nie jest wymagana.

Tak, system eAuditor, dzięki eAgentowi działa na Linux. Instalacja serwerowa składa się z instalacji MS SQL Server, instalacji eWebConsole (Apache Tomcat) oraz instalacji eServera. eAgent po instalacji na Linux (Ubuntu/debian/RHEL/CentOS/Fedora) monitoruje podstawowe aspekty danego urządzenia.

System eAuditor może być udostępniony w modelu leasingu lub podobnym modelu finansowania. Pod pojęciem modelu zgodnego należy rozumieć prawo korzystania z systemu przez określony czas w zamian za wnoszenie opłat miesięcznych.

Posiadamy specjalne oferty dla przedstawicieli różnych branż. Poniżej przedstawiamy wyjaśnienie poszczególnych nazw cenników.

- Cennik BIZ – kierowany do podmiotów prywatnych;

- Cennik GOV – kierowany do uprawnionych urzędów administracji publicznej dowolnej wielkości;

- Cennik EDU– kierowany do następujących podmiotów: instytucje edukacyjne; lokalne, regionalne lub państwowe siedzyby administracyjne instytucji edukacyjnych; wykładowcy i pracownicy instytucji edukacyjnych; studenci; biblioteki publiczne; muzea publiczne; organizacje charytatywne;

- Cennik MED – kierowany do następujących podmiotów: publicznych placówek służby zdrowia; prywatnych pracówek służby zdrowia; urzędów administracji lub instytucji publicznej, które świadczą usługi służby zdrowia o odpowiednim zakresie i zasięgu, ustalają lub decyduja o polityce w zakresie ochrony zdrowia w skali całego stanu lub kraju, zapewniają funansowanie usług służby zdrowia o odpowiednim zakresie i zasięgu, pełnią rolę regulatora służby zdrowia o odpowiednim zakresie i zasięgu.